Model Zero Trust jest odpowiedzią na potrzeby współczesnych organizacji oraz hybrydowych miejsc pracy.

W 2020 roku zmierzyliśmy się z pandemią, która odmieniła funkcjonowanie firm. Część pracowników przeszła na prace zdalną korzystając z prywatnej sieci (VPN) powodując krytyczną transformację dla bezpieczeństwa organizacji.

Rozwój rozwiązań chmurowych pozwolił na zaakceptowanie rozproszonego modelu pracy, w którym zarówno pracownicy jak i klienci posiadają dostęp do informacji z dowolnego miejsca na świecie.

Według przeprowadzonego badania w 2022 roku: “Cost of a Data Breach Report 2022”, tylko 41% biorących udział w ankiecie podjęło decyzję o wdrożeniu zasady Zero Trust w swojej organizacji.

Pozostałe 59% firm, które nie wdrożyło rozwiązań zerowego zaufania ponosi średnio o 1 milion dolarów wyższe koszty związane z naruszeniami w porównaniu z organizacjami, które mają wdrożoną zasadę Zero Trust.

Czym jest model Zero Trust- (Zerowego Zaufania)?

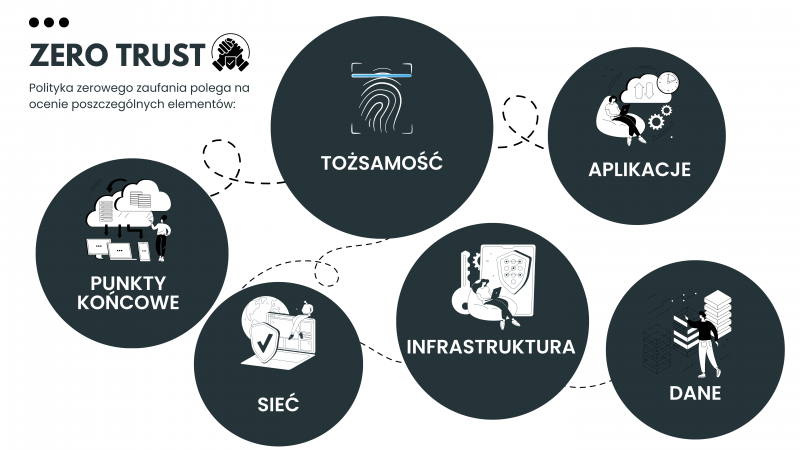

Model Zero Trust opiera się na zasadzie, iż każdy użytkownik, adres IP oraz urządzenia stanowią zagrożenie w momencie uzyskania dostępu do zasobów.

Należy przyjąć, iż każda aktywność może pochodzić z otwartej sieci, stąd konieczna weryfikacja oraz brak zaufania wobec wszystkich użytkowników.

W jaki sposób działa model Zerowego Zaufania ?

Polityka Zerowego Zaufania opiera się na stworzeniu bezpiecznego środowiska poprzez zastosowanie ciągłej transformacji infrastruktury.

W tym celu stosuje się uwierzytelnienia wieloskładnikowe aby uzyskać dostęp do różnych mikro segmentów sieci.

Model Zero Trust obejmuje również politykę zarządzania ryzykiem wysokiego poziomu (wykrywania nieprawidłowości w tym zagrożeń oraz analizy danych).

W jaki sposób Microsoft dostosowuje swoje usługi do polityki Zero Trust?

Zarówno platforma Microsoft 365 jak i Azure, zostały zaprojektowane z myślą o Zerowym Zaufaniu jako podstawowej zasadzie. Zabezpieczenia wykraczają poza chmurę Microsoft i obejmują środowisko hybrydowe a nawet wielochmurowe.

Identyfikacja tożsamości

Niezależnie od tego czy tożsamość reprezentują osoby, usługi czy urządzenia IOT podlegają polityce Zerowego Zaufania. W przypadku gdy tożsamość próbuje uzyskać dostęp do zasobu, należy sprawdzić czy ma silne uwierzytelnienia a dostęp jest zgodny i typowy dla tej tożsamości. Za pomocą usługi Tożsamość Microsoft Entra (kiedyś Azure AD), administrator może zarządzać uprawnieniami tożsamości w całej infrastrukturze wielochmurowej.

Punkty końcowe

W momencie udzielenia tożsamości dostępu do zasobów, dane mogą przepływać do rozmaitych punktów końcowych, począwszy od urządzeń IOT do smartfonów, urządzeń zarządzanych przez partnerów i obciążeń lokalnych do serwerów hostowanych w chmurze. Skutecznym rozwiązaniem jest więc wgląd w urządzenia, które uzyskują dostęp do sieci. Odpowiednim narzędziem do zarządzania i ochrony punktów końcowych jest Microsoft Intune oraz Microsoft Defender.

Aplikacje

Aplikacje zapewniają interfejs, za pomocą którego są używane dane. Mogą to być starsze wersje lokalne przeniesione na obciążenie w chmurze lub nowoczesne aplikacje SaaS. Odpowiednią metodą jest zapewnienie prawidłowych uprawnień w aplikacji, monitorowanie nietypowego zachowania, kontrolowanie akcji użytkownika oraz sprawdzanie bezpiecznych opcji konfiguracji. Microsoft Intune pomaga Administratorom IT monitorować, zabezpieczać, konfigurować oraz aktualizować aplikacje mobilne dla użytkowników.

Sieć

W przypadku bezpieczeństwa sieci, stosuje się szyfrowanie wewnętrznej komunikacji, ograniczenie dostępu na podstawie ustalonych polityk, korzystanie z mikrosegmentacji i funkcji wykrywania zagrożeń w czasie rzeczywistym na podstawie platformy Micorosoft Azure.

Infrastruktura

Najważniejszą kwestią związaną z infrastrukturą jest zarządzanie, konfiguracja oraz aktualizacja oprogramowania, tak aby cała infrastruktura spełniała wymagania dotyczące bezpieczeństwa. Usługa Microsoft Defender wraz z usługą Azure Sentinel zapewniają kompleksową ochronę przed zagrożeniami obciążeń wielochmurowych. Microsoft Defender for Cloud może przesyłać strumieniowo alerty zabezpieczeń do najpopularniejszych rozwiązań do zarządzania informacjami i zdarzeniami zabezpieczeń (SIEM), automatycznego reagowania na orkiestrację zabezpieczeń (SOAR) i zarządzania usługami IT (ITSM).

Dane

W przypadku polityki Zerowego Zaufania, należy zamienić ochronę danych opartej na granicy sieci na ochronę opartą na klasyfikacji danych. Wdrożenie rozwiązania Microsoft Purview Information Protection, pomaga w odnajdowaniu danych, ich klasyfikacji oraz ochronie informacji poufnych, niezależnie od tego, gdzie są one przechowywane.

Korzyści wynikające z zabezpieczeń Zero Trust:

- Wsparcie dla pracy zdalnej oraz hybrydowej,

- Ograniczenie szkód poprzez zapobieganie atakom, szybsze wykrywanie zagrożeń i podejmowanie działań wcześniej niż w przypadku tradycyjnych zabezpieczeń,

- Przeprowadzenie migracji do chmury,

- Oszczędność czasu zespołów ds. zabezpieczeń, aby mogły skupić się na reagowaniu na incydenty zamiast na resetowaniu haseł, eliminacji fałszywych alertów itd,

- Większa efektywność oraz doświadczenie pracowników dzięki uproszczonemu dostępowi do zasobów (poprzez stosowanie pojedynczego logowania jednokrotnego lub biometrii zamiast wielu haseł).

Sytuacje w których model Zero Trust sprawdza się najlepiej:

- Wykonywanie pracy hybrydowej i zdalnej w środowiskach wielochmurowych,

- Reagowanie na wyłudzanie informacji, kradzież poświadczeń oraz oprogramowanie wymuszające okup,

- Udzielenie bezpiecznego, ograniczonego czasowo dostępu pracownikom tymczasowym,

- Ochrona oraz monitorowanie dostępu do aplikacji innych firm,

- Zachowywanie zgodności z wymaganiami prawnymi,

Model Zero Trust jest stosowany w rozwiązaniach związanych z bezpieczeństwem IT. Jesteś zainteresowany wdrożeniem odpowiednich zabezpieczeń w Twojej firmie? Skontaktuj się z nami.