Zgodnie z „2023 Data Protection Trend Report”, aż 85% organizacji zmagało się z przynajmniej jednym cyberatakiem w ciągu 12 miesięcy (W poprzednim roku, było to 76%).

W 45%, cyberatak miał wpływ na przetworzone dane w organizacjach. Wyłącznie 66% danych udało się odzyskać a w 15%, dane zostały całkowicie utracone.

W wyżej wymienionym badaniu, zostały również przebadane ofiary przeprowadzonych ataków, aby sprawdzić jak wysoka była odporność użytkowników przed oraz po dokonanym ataku. Niestety, wyłącznie 59% ankietowanych ofiar uważa się za ponownie przygotowanych w razie wystąpienia kolejnego ataku.

W 75% ataków, cyberprzestępcy byli wstanie wpłynąć na repozytoria kopii zapasowych. Proces przywrócenia organizacji do ponownego funkcjonowania zajął ponad 3 tygodnie.

W przeprowadzonym badaniu wzięło udział 1200 bezstronnych liderów IT, których organizacje padły ofiarą co najmniej jednego ataku w 2022 roku. Celem badania była weryfikacja wpływu ransomware na środowisko, weryfikacja strategii informatycznych oraz ochrony danych w organizacjach. Przeprowadzona analiza wskazała również na podniesienie przez przebadane firmy budżetu o 5,6% na podniesienie poziomu ochrony przed cyberatakami oraz o 5,5% przeznaczonego na ochronę danych.

Czym jest atak socjotechniczny?

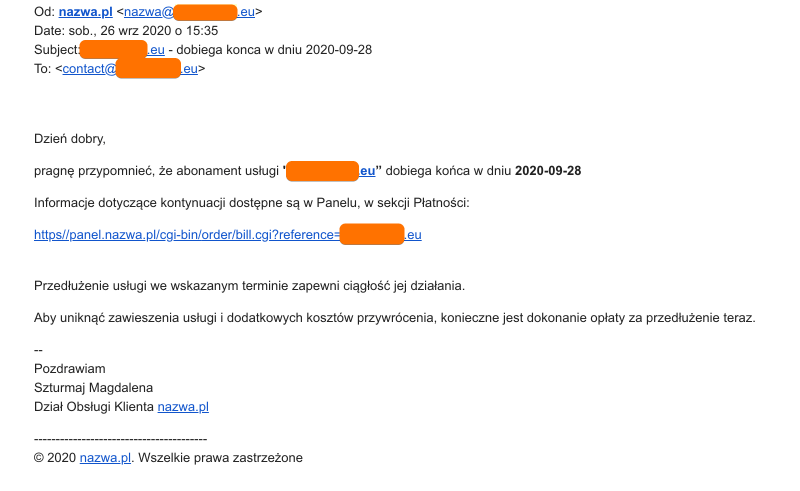

Atak socjotechniczny to atak hakera, którego celem jest nakłonienie ofiary do otworzenia dokumentu z załącznika, pobrania pliku, podania poufnych danych na fałszywej stronie internetowej lub otworzenia linku do zainfekowanej strony www. Bardzo często cyberprzestępcy podszywają się pod zaufane osoby dla użytkowników celem osiągnięcia określonych korzyści np. przełożonych, pracowników urzędu lub kontrahentów.

Cyberprzestrzępy w ramach ataku socjotechniczego korzystają z różnych sposobów takich jak:

-Wysyłanie wiadomości na znanych portalach ogłoszeniowych (w celu pozyskania danych, wyłudzenia pieniędzy),

-Kontakt telefoniczny poprzez:

- Wiadomość SMS (np. z prośbą o zweryfikowanie swojej tożsamości przez kliknięcie łącza lub poprzez fałszywy link oferujący ściągnięcie darmowej aplikacji na wybrany model telefonu),

- Phising głosowy (atak inicjowany za pomocą rozmowy telefonicznej),

-Reklamy internetowe (w celu wypełnienia fałszywego formularza z danymi osobowym, kliknięcia w link kierujący do fałszywej strony),

-Ataki phishingowe, które można podzielić na Spear phishing, Whaling oraz CEO fraud, które polegają na podszywaniu się pod konkretnych pracowników w organizacji, osoby decyzyjne w firmie oraz dyrektora generalnego (zachęcające do kliknięcia w dany link lub przekazanie danych do logowania itp.).

W jaki sposób organizacje oraz instytucje mogą zwiększyć ochronę przed cyberatakami?

Jednym ze skutecznych sposobów jest edukacja pracowników w zakresie możliwych zagrożeń w sieci.

Jest to podstawa, gdyż najsłabszym ogniwem są po prostu użytkownicy. Pracownicy powinni zostać przeszkoleni z najważniejszych zasad bezpieczeństwa w przestrzeni informatycznej. Bardzo ważne jest również uwzględnienie reguł oraz procedur w danej organizacji.

Drugim istotnym elementem jest wdrożenie odpowiednich środków, które wpływają na podniesienie odporności organizacji na działanie cyberprzestępców. Należą do nich między innymi rozwiązania XDR (ESET) oraz platforma do backupu oraz bezpiecznego odzyskiwania danych (VEEAM).

Czym jest rozwiązanie XDR (Extended Detection & Response)?

ESET Inspect pozwala osobom nadzorującym na monitorowanie, jak również kompleksową ocenę aktywności w sieci i podłączonych do niej urządzeń. Pozwala także na automatyzację i natychmiastowe działanie odpowiednie do zaistniałej sytuacji.

Oprogramowanie ESET posiada ponad 800 reguł do kompleksowego wykrywania zagrożeń. System ten wyróżnia przede wszystkim zaawansowaną analizą przetwarzanych danych, na zasadzie reputacji plików oraz różnych zachowań w sieci.

System Eset Enterprise Inspector gwarantuje dogłębne wykrywanie zagrożeń typu ransomware, poprzez weryfikację aplikacji uruchamianych z folderów tymczasowych, pliki Office, które aktywują dodatkowe skrypty lub pliki wykonywalne. Pisaliśmy o tym wcześniej tutaj.

Rozwiązanie XDR pozwala na określenie zasad dostępu do sieci, aby szybko zatrzymać rozprzestrzenianie się złośliwego oprogramowania.

Wystarczy jedno kliknięcie w interfejsie ESET Inspect, aby odizolować zagrożone urządzenie od sieci, a po zabezpieczeniu urządzenia równie łatwo można je usunąć z kwarantanny.

Veeam – kompleksowa platforma backupu

Veeam to kompleksowa platforma backupu, odzyskiwania oraz zarządzania danymi w środowiskach chmurowych, wirtualnych, fizycznych, SaaS i Kubernetes.

Veeam eliminuje straty danych, chroniąc ich krytyczne zasoby za pomocą: 1) backupu, 2) replikacji, 3) migawek pamięci masowej oraz 4) ciągłej ochrony danych.

Jedną ze sprawdzonych praktyk zalecanych przez firmę Veeam jest przestrzeganie reguły 3-2-1-1-0. Zgodnie z nią należy mieć trzy egzemplarze danych na dwóch rodzajach nośników, w tym jeden w lokalizacji zewnętrznej i jeden offline z separacją fizyczną lub z gwarantowaną niezmiennością. Wszystko to powinno się przełożyć na zero błędów kopii zapasowych.

Firma Veeam jako pierwsza wprowadziła funkcję bezpiecznego przywracania, która przed przywróceniem maszyny do środowiska produkcyjnego skanuje dane kopii zapasowej za pomocą oprogramowania antywirusowego.

Za pomocą narzędzia Veeam Disaster Recovery Orchestrator można utworzyć i zautomatyzować plan odzyskiwania po awarii, wykonywać automatyczne testy, generować dokumentację wykazującą zgodność z przepisami oraz wykonywać szybkie i niezawodne operacje odzyskiwania jednym kliknięciem.

Zwiększenie odporności instytucji (JST) na ataki socjotechniczne (cyberatak).

W ramach programu “Cyberbezpieczny Samorząd”, JST mogą liczyć na wsparcie finansowe nawet do 100% kosztów kwalifikowanych na podsienie poziomu bezpieczeństwa w swoich jednostkach.

Warto więc rozważyć przeznaczenie środków na każdy z trzech obszarów: organizacyjny, techniczny oraz kompetencyjny. Systemowe podejście do realizacji projektu jest w stanie ochronić instytucje przed działaniem cyberprzestępców.

Nasz model współpracy w ramach programu “Cyberbezpieczny Samorząd”, rozpoczyna się od wnikliwej analizy a kończy się na szkoleniu pracowników. Zapraszamy do kontaktu!

IdAM- Systemy do zarządzania elektroniczną tożsamością i dostępami

Samorządy celem cyberataków – (Cyberbezpieczny Samorząd).

Źródło:

Rodzaje ataków socjotechnicznych w 2022 r. (powerdmarc.com)

Ataki socjotechniczne (edpo.pl)

Nowoczesna ochrona danych w 2022 r.: autorytatywny przewodnik po rozwiązaniach Veeam